关键词:

Thinkphp注入

背景:

Thinkphp框架3.2版本因某些方法过滤不完全,被爆出存在注入漏洞,利用该方法的基于Thinkphp3.2版本的CMS均受此漏洞威胁。

情报通告

发现时间 |

2018年08月22日 |

威胁目标 |

所有行业 |

主要风险 |

资产造成威胁 |

攻击入口 |

Thinkphp3.2版本的缺陷函数 |

使用漏洞 |

QTVA-2018-849338 |

受影响应用 |

基于Thinkphp3.2开发的CMS |

已知影响 |

导致大量数据泄露 |

威胁程度 |

高 |

威胁程度

个人风险评级:低危

企业风险评级:高危

情报风险预警:对公司影响等级为高,对基于Thinkphp3.2开发的CMS均有被攻击的风险。

情报描述

Thinkphp框架3.2版本因某些方法过滤不完全,被爆出存在注入漏洞,利用该方法的基于Thinkphp3.2版本的CMS均受此漏洞威胁,此漏洞可被攻击者利用注入出大量敏感数据。

漏洞测试过程

0x00简介

本文所用框架是官方Thinkphp3.2.3

0x01下载安装测试代码

下载地址:http://www.thinkphp.cn/download/610.html

自己配置一下数据库路径:test_thinkphp_3.2.3\Application\Common\Conf\config.php

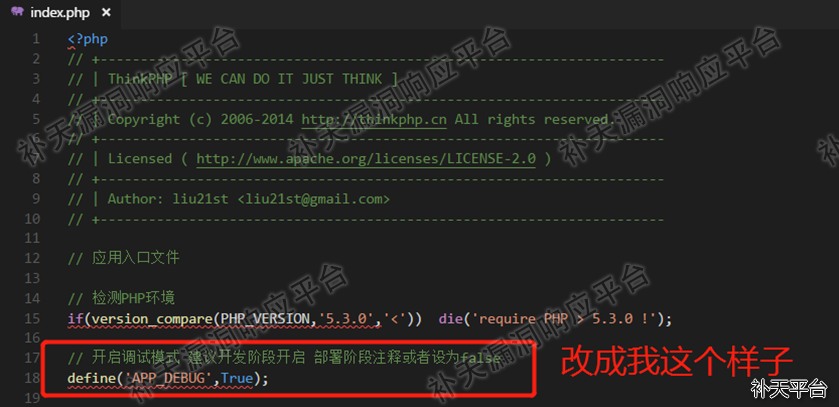

开启debug方便本地测试

路径:test_thinkphp_3.2.3\index.php

路径:test_thinkphp_3.2.3\Application\Common\Conf\config.php

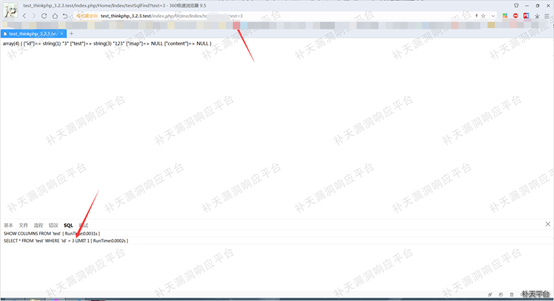

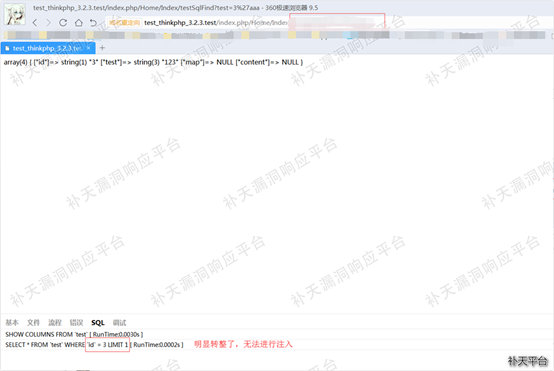

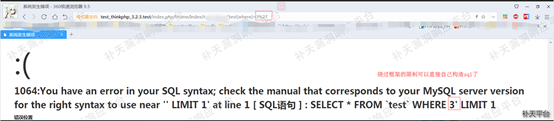

0x02 thinkphp3.2注入演示

影响面

基于Thinkphp3.2开发并使用缺陷函数的CMS均受到此漏洞影响。